Webサービスやアプリを使っていると、「Googleでログイン」「Facebookで連携」といったボタンを一度は目にしたことがあるでしょう。この便利な機能の裏側で活躍しているのが、OAuth 2.0 (オーオース 2.0) という技術です。

この記事では、OAuth 2.0が一体何なのか、どのような仕組みで動いているのか、そして私たちのデジタルライフをどのように豊かにしてくれているのかを、具体例を交えながら誰にでも分かるように徹底解説します。

OAuth 2.0を一言でいうと?

OAuth 2.0は、「パスワードを教えずに、特定のことだけを許可するためのしくみ(認可)」です。

例えば、あなたがホテルのコンシェルジュに「部屋の掃除だけお願い」と頼むとします。このとき、あなたは部屋のマスターキーを渡すのではなく、「掃除の時間だけ部屋に入れる専用の鍵」を渡すはずです。マスターキーを渡してしまうと、金庫を開けられたり、プライベートなものを見られたりする危険がありますよね。

OAuth 2.0は、これと全く同じ考え方です。あるサービス(例:写真印刷サービス)が、あなたの別のサービス(例:Googleフォト)にあるデータを使いたいとき、Googleのパスワードそのものを写真印刷サービスに教えることなく、「写真データへのアクセスだけを許可する」ための一時的な鍵(アクセストークン) を発行する仕組みなのです。

OAuth 2.0は、これと全く同じ考え方です。あるサービス(例:写真印刷サービス)が、あなたの別のサービス(例:Googleフォト)にあるデータを使いたいとき、Googleのパスワードそのものを写真印刷サービスに教えることなく、「写真データへのアクセスだけを許可する」ための一時的な鍵(アクセストークン) を発行する仕組みなのです。

ポイント: OAuth 2.0は「認証 (Authentication)」ではなく「認可 (Authorization)」の技術です。

- 認証: あなたが誰であるかを確認すること(例:IDとパスワードでログインする)。

- 認可: あなたが特定のこと(リソースへのアクセス)をしても良いと許可すること。

OAuth 2.0の仕組み:登場人物と全体の流れ

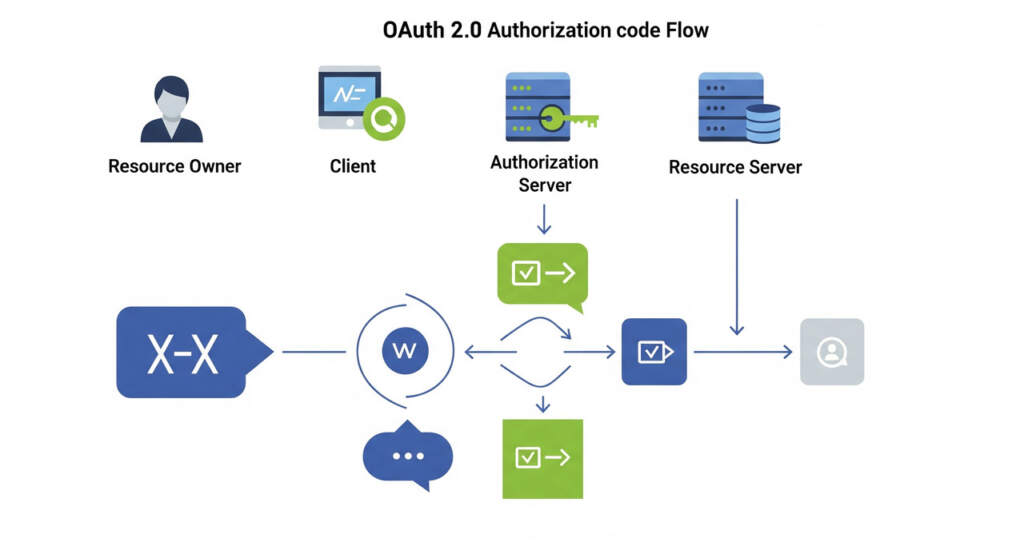

OAuth 2.0の仕組みを理解するために、まずは4人の登場人物(役割)を紹介します。

- リソースオーナー (Resource Owner)

- あなた(ユーザー)のこと。データ(リソース)の持ち主です。

- クライアント (Client)

- あなたが利用しようとしているアプリケーションのこと(例:写真印刷サービス、SNS連携をしたいWebサイト)。

- 認可サーバー (Authorization Server)

- リソースオーナーを認証し、クライアントにアクセストークンを発行するサーバー(例:Google, Facebookの認証サーバー)。

- リソースサーバー (Resource Server)

- 保護されたデータ(リソース)を保管しているサーバー(例:Googleフォトのサーバー、Twitterのツイートデータサーバー)。

そして、これらの登場人物が以下のような流れでやり取りを行います。ここでは最も一般的で安全な「認可コードフロー」という流れを例に見てみましょう。

そして、これらの登場人物が以下のような流れでやり取りを行います。ここでは最も一般的で安全な「認可コードフロー」という流れを例に見てみましょう。

- 【あなた→アプリ】:「Googleフォト連携したい!」と依頼

- あなたが写真印刷サービス(クライアント)で「Googleフォトから写真を選ぶ」ボタンを押します。

- 【アプリ→Google】:「許可をもらってきて」とあなたをリダイレクト

- アプリはあなたをGoogleの認可サーバーへ移動させます。「このアプリがあなたのGoogleフォトにアクセスしようとしています。許可しますか?」という同意画面が表示されます。

- 【あなた→Google】:「OK!」と同意

- あなたは内容(どの権限を求めているか=スコープ)を確認し、Googleにログインして許可します。

- 【Google→あなた(経由でアプリへ)】:「仮の許可証(認可コード)です」

- Googleは、あなたをアプリのサイトに戻します。このとき、一時的な認可コードというものを付けて返します。

- 【アプリ→Google】:「この許可証と引き換えに正式な鍵をください」

- アプリは、受け取った認可コードを、事前に登録しておいた自分のIDなどと一緒にGoogleの認可サーバーへ直接送ります。(この通信は裏側で行われるため、あなたには見えません。)

- 【Google→アプリ】:「どうぞ、これが正式な鍵(アクセストークン)です」

- Googleは認可コードが正しいことを確認し、アプリにアクセストークンを発行します。

- 【アプリ→Googleフォト】:「この鍵で写真データをください」

- アプリは、受け取ったアクセストークンを使って、Googleフォトのリソースサーバーに「写真データをください」とリクエストします。

- 【Googleフォト→アプリ】:「はい、どうぞ」

- リソースサーバーはアクセストークンが有効であることを確認し、アプリに写真データを提供します。

この流れにより、あなたのGoogleパスワードを写真印刷サービスに一切渡すことなく、安全にサービス連携が実現できるのです。

他にもある!認可フローの種類

上記で紹介した「認可コードフロー」が最も標準的ですが、他にも用途に応じていくつかのフローが存在します。

- Implicit Grant (インプリシットグラント): 簡略化されたフローですが、セキュリティ上の懸念から現在では非推奨とされ、PKCE付き認可コードフローが推奨されています。

- Resource Owner Password Credentials Grant (リソースオーナーパスワードクレデンシャルズグラント): ユーザーのIDとパスワードを直接クライアントが預かるフロー。公式アプリなど、信頼度が非常に高い場合に限定して利用されます。

- Client Credentials Grant (クライアントクレデンシャルズグラント): ユーザーが介在しない、サーバー間の通信で利用されるフロー。例えば、外部の分析サービスが自社のAPIを叩くようなケースで使われます。

身近にあふれるOAuth 2.0の利用例

OAuth 2.0は、現代のWebサービスに欠かせない技術として、様々な場面で活用されています。

- SNS連携ログイン

- 例: 「Googleアカウントでログイン」「Twitterでサインアップ」

- 新しいサービスごとにIDとパスワードを作成する手間が省け、ユーザーは簡単かつ安全にサービスを開始できます。サービス提供側も、ユーザー情報の入力を省略できるメリットがあります。

- Webサービスとスマホアプリの連携

- 例: フィットネスアプリが『Google Fit』の歩数データを読み込む、家計簿アプリが銀行口座の明細を取得する。

- ユーザーは、複数のサービスに散らばった自分のデータを、1つのアプリでまとめて管理・活用できるようになります。

- 企業向けSaaSのAPI連携

- 例: 顧客管理システム(CRM)の『Salesforce』と、会計ソフトの『freee』を連携させ、請求情報を自動で同期する。

- 手動でのデータ入力をなくし、業務の自動化と効率化を大幅に推進します。

- スマートホームデバイスの操作

- 例: スマートスピーカーに「電気をつけて」と話しかけると、『Philips Hue』などのスマート照明が点灯する。

- デバイスメーカーの垣根を越えて、音声アシスタントが様々な家電を操作できるのは、OAuth 2.0によって安全な連携が保たれているからです。

OAuth 2.0のメリットと注意点

メリット

- セキュリティの向上: ユーザーは自分のパスワードを連携先のサービスに渡す必要がなく、情報漏洩のリスクを大幅に低減できます。また、許可する権限(スコープ)を限定したり、いつでも連携を解除したりできます。

- 利便性の向上: ユーザーは新しいアカウントを作成する手間なく、既存のアカウント情報で手軽にサービスを利用開始できます。

- 開発の効率化: サービス提供者は、認証機能をGoogleやFacebookなどの外部サービスに任せることで、自前で複雑な認証システムを開発・管理するコストを削減できます。

注意点

- 実装の複雑さ: OAuth 2.0の仕様は柔軟性が高い反面、正しく安全に実装するには深い理解が必要です。特に、セキュリティ上の脆弱性を生まないための対策が欠かせません。

- セキュリティリスクへの対策:

- CSRF (クロスサイト・リクエスト・フォージェリ)対策:

stateパラメータを用いて、意図しないリクエストを防ぐ必要があります。 - 認可コードの横取り攻撃対策: 最近ではPKCE (Proof Key for Code Exchange) という拡張仕様を用いて、特にモバイルアプリなどでのセキュリティを強化することが推奨されています。

- リダイレクト先の偽装対策: 認可サーバーにリダイレクトURIを事前に正確に登録し、検証を厳格に行う必要があります。

- CSRF (クロスサイト・リクエスト・フォージェリ)対策:

OpenID Connect (OIDC) との違いは?

OAuth 2.0とよく似た技術に OpenID Connect (OIDC) があります。両者の違いを簡単にまとめると以下のようになります。

- OAuth 2.0: 認可のためのフレームワーク。「何ができるか」を許可する。

- OpenID Connect (OIDC): 認証のためのプロトコル。「誰であるか」を証明する。

OIDCは、OAuth 2.0を拡張して作られています。つまり、「Googleアカウントでログイン」機能は、まずOAuth 2.0の仕組みで認可を行い、その上でOIDCの仕組みを使ってユーザーの身元情報(IDトークン)を取得することで実現されています。

OAuth 2.0は、パスワードを直接やり取りすることなく、安全にサービス間の連携を可能にする「認可」の仕組みです。この技術のおかげで、私たちは様々なサービスをシームレスかつ安全に利用でき、より豊かなデジタル体験を享受できています。

仕組みは少し複雑に見えるかもしれませんが、「必要な許可だけを与えるための一時的な鍵の受け渡し」というコンセプトを理解すれば、その重要性と利便性が見えてくるはずです。次に「〜でログイン」ボタンを見かけたら、その裏側で活躍するOAuth 2.0のスマートな働きがある事を思い出してみましょう。